ローカルセキュリティポリシーの開き方|Home版の対処法も解説

こんにちは、標準的レンタルサーバー運営者の吉岡です。

Windowsの設定を触っていると、必ずと言っていいほど「ローカル セキュリティ ポリシーを開いてください」という指示にぶつかりますよね。ところが実際に探すと、

- どこにあるの?

secpol.mscを打ってもエラーが出る- Home版だと何をしても開かない

と、ここで詰まる方が非常に多いです。

この記事では、

- 標準的な開き方(Pro以上)

- Windows Homeで使えない理由

- Homeでも対応する現実的な選択肢(裏ワザ含む)

- 触ってはいけない危険設定

- Proへ上げるべきかの判断基準

までを、初心者にも実務者にも通用する形でまとめました。

この記事でわかること

- ローカルセキュリティポリシーの正しい開き方

secpol.mscが見つからないエラーの正体- Windows Homeでの回避策と限界

- やってはいけない危険設定と復旧方法

- HomeかProかで迷った時の判断基準

目次

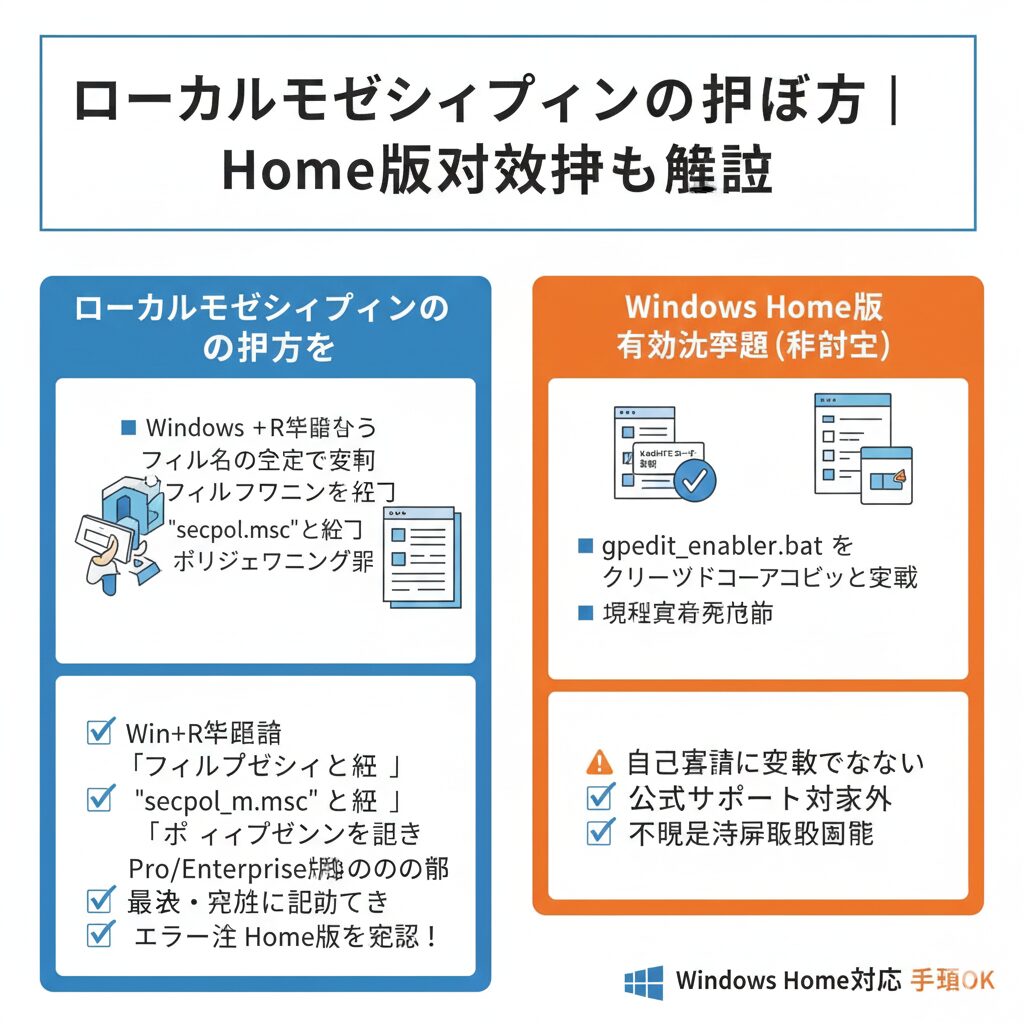

ローカルセキュリティポリシーの開き方(Pro / Enterprise向け)

① secpol.msc を使う(最速・確実)

私が一番使う方法です。キーボードだけで完結します。

Windowsキー + Rsecpol.mscと入力- Enter

これが最も確実で速い方法です。エラーが出る場合は、スペルミスのほか、Homeエディションの可能性があります。

② 検索ボックスから起動

タスクバー検索に「ローカル セキュリティ ポリシー」と入力します。

注意:「Windows セキュリティ」と混同しやすいので注意してください。

③ コントロールパネル(Windowsツール)から

コントロールパネル経由で辿る方法です。

コントロールパネル → システムとセキュリティ → Windowsツール(旧:管理ツール) → ローカル セキュリティ ポリシー

④ タスクマネージャー経由(緊急時)

Explorerが固まってスタートや検索が使えない時でも起動できる場合があります。

Ctrl + Shift + Esc- 「新しいタスクを実行」

secpol.msc- 「管理者権限で作成」にチェック

⑤ 管理者コマンド / PowerShellから

管理者として起動したコマンドプロンプト/PowerShellで実行します。

secpol.mscWindows Homeで開けない理由(仕様)

結論から言うと、Windows Homeにはローカルセキュリティポリシー(secpol.msc)は標準搭載されていません。これは仕様で、Pro / Enterprise向け機能です。

【裏ワザ】Homeで secpol.msc を使う方法(非公式)

重要:この方法は非公式です

- Microsoft公式サポート対象外です

- Windows Update後に使えなくなる可能性があります

- 業務PC・重要PCでは推奨しません(実施は自己責任)

有効化手順(自己責任)

- メモ帳を開き、以下のコードを貼り付けます

gpedit_enabler.batなどの名前で保存します- 保存したファイルを右クリックし「管理者として実行」します

- 処理が終わったら再起動します

@echo off

pushd "%~dp0"

dir /b %SystemRoot%\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientExtensions-Package~3*.mum >List.txt

dir /b %SystemRoot%\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientTools-Package~3*.mum >>List.txt

for /f %%i in ('findstr /i . List.txt 2^>nul') do dism /online /norestart /add-package:"%SystemRoot%\servicing\Packages\%%i"

pause注意点

- GUIが開いても、一部ポリシーが反映されないことがあります

- 不具合時は、後述の「初期化(最終手段)」が必要になる場合があります

Homeで安全にできる代替策(推奨)

「システムを改造するのは怖い」という方は、まずはこの方法が現実的です。ローカルセキュリティポリシーで触りがちなパスワードの基本設定は、net accounts で一部対応できます。

net accounts の例

| やりたいこと | コマンド |

|---|---|

| パスワード期限を無期限にする | net accounts /maxpwage:unlimited |

| パスワードの最小文字数を10にする | net accounts /minpwlen:10 |

補足

/minpwlenは 0~14 の範囲です(それ以上は指定できません)- ロックアウト等の高度な項目は、基本的にポリシー管理側(Pro/ドメイン)で扱う領域です

【要注意】触ってはいけない危険設定

ローカルセキュリティポリシーは強力ですが、間違えるとログイン不能などの致命的な事故に直結します。ここでは特に事故が多い項目をまとめます。

危険①:ユーザー権利の割り当て(事故率が高い)

ローカルポリシー └ ユーザー権利の割り当て

- ローカルでのログオンを許可 / 拒否

- 管理者権限に関わる項目

- システムのシャットダウン

ここを誤ると「管理者なのにログインできない」状態になり得ます。既存のエントリは削除せず、変更前に必ずメモやスクリーンショットを残しましょう。

危険②:アカウントロックアウトを厳しくしすぎる

「しきい値2回」「解除手動」などにすると、自分で自分をロックして詰むことがあります。目安としては、Pro/業務用途なら「5~10回」「15~30分」程度が運用しやすいです(環境により調整)。

危険③:セキュリティオプションの“拒否系”を勢いで変える

セキュリティオプションには、共有・管理・権限に影響する項目があります。意味が説明できない設定は触らないのが安全です。

危険④:監査ポリシーを全部ONにする

監査を全部「成功+失敗」でONにすると、イベントログが肥大化し、重要ログが埋もれたり、パフォーマンスに影響することがあります。目的のある項目だけに絞りましょう。

原則

「意味が完全に分からない項目は触らない」——これが最大の事故防止策です。

万が一やらかした時の復旧(最終手段)

「設定をいじって挙動がおかしい」「戻したい」場合の最終手段です。カスタマイズしていた設定も含めて既定値に戻るので注意してください。

secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose実行後は再起動して確認してください。

HomeかProか?判断フロー

Proを推奨するケース

- 業務・副業・顧客データを扱う

- 継続的に設定を管理したい

- 安定性・再現性を重視したい

- 裏ワザに頼りたくない/トラブル対応に時間を使いたくない

HomeでOKなケース

- 完全な個人利用・趣味・検証用

- 設定は一度だけで終わる

- トラブル時にOS再インストールも許容できる

吉岡の実務的アドバイス

実務用途でローカルセキュリティポリシーに触るなら、OSは素直にProにして「余計なところで消耗しない」のが結果的に得です。

まとめ

- Pro以上なら

secpol.mscが正攻法 - Homeは標準では使えない(仕様)

- 裏ワザは存在するが 非公式・不安定

- Homeは

net accountsでできる範囲を確実にやるのが安全 - 危険設定には手を出さない(特に「ユーザー権利の割り当て」)

- 迷ったらProに上げるのが最短ルートになりやすい

ローカルセキュリティポリシーは「強化ツール」ではなく、運用ルールを明示するための道具です。意味が分からない設定は触らない——これが最大のセキュリティ対策です。

ここまで読んだあなたなら、もう「なんとなく」で事故ることはありません。お疲れさまでした。また別の記事でお会いしましょう。

コメント